पीसी रातोंरात कमजोर क्यों होते हैं - सॉल्विंग मेल्टडाउन अपडेट कैसे मेल्टडाउन, स्पेक्टर और पीसी के प्रदर्शन के साथ चीजें हैं? कुछ दिन पहले मैंने आपको मेल्टडाउन और स्पेक्टर कमजोरियों के बारे में बताया था, जिसके बाद विंडोज और लिनक्स अपडेट जारी किए गए थे। सिस्टम अपडेट केवल निर्माताओं के साथ मेल्टडाउन भेद्यता को हल कर सकते हैं ... [और पढ़ें ...]

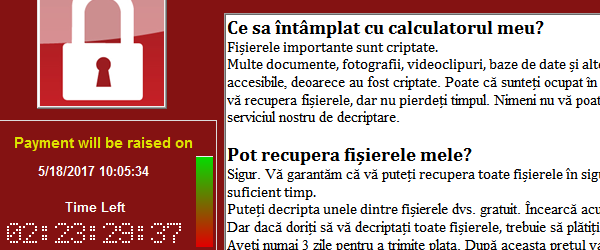

और संक्रमण चाहता हूँ क्राई Ransomware के साथ लाइव संरक्षण के तरीकों

WANNA CRY रैनसमवेयर और सुरक्षा विधियों के साथ लाइव संक्रमण हाल के वर्षों में सबसे विनाशकारी कंप्यूटर संक्रमण एक रैंसमवेयर है जिसे WannaCry कहा जाता है। WannaCry कहाँ से आया? यह वास्तव में ज्ञात नहीं है कि यह कहां से आया है, लेकिन यह ज्ञात है कि यह स्पाइवेयर के चरण पर बनाया गया था जिसे एनएसए (अमेरिकन एसआरआई) से चुराया गया था, जिसे एनएसए ने इस्तेमाल किया था ... [और पढ़ें ...]

एंड्रॉइड पर एक आवेदन में स्क्रीन को फिक्स करना - जिज्ञासु के लिए मारक

एंड्रॉइड एप्लिकेशन में स्क्रीन को ठीक करना एक ऐसा कार्य है जो हमें हमारी स्क्रीन को ठीक करने, एकल एप्लिकेशन में रहने और पासवर्ड या फिंगरप्रिंट दर्ज करने तक बाहर निकलने में सक्षम नहीं करता है। किस फोन पर आप स्क्रीन ठीक कर सकते हैं? यह सुविधा एंड्रॉइड 5.0 या उच्चतर के साथ किसी भी फोन पर उपलब्ध होनी चाहिए। अब यह भी डेवलपर पर निर्भर करता है, अगर उसने निर्णय लिया है कि ... [और पढ़ें ...]

आप किसी और के लिए खाते में प्रवेश करने और WhatsApp बातचीत पढ़ा

अपनी बातचीत पढ़ने के लिए किसी और के व्हाट्सएप अकाउंट में लॉग इन कैसे करें नमस्कार दोस्तों, आज के ट्यूटोरियल में हम देखेंगे कि हम बच्चों, पत्नी, दोस्तों, प्रियजनों के व्हाट्सएप वार्तालापों को कैसे पढ़ या जासूसी कर सकते हैं। किसी और के व्हाट्सएप अकाउंट का उपयोग कैसे करें हो सकता है कि हम जरूरी नहीं कि किसी की जासूसी करना चाहते हों लेकिन अपने बच्चों या पोते की निगरानी करें। [और पढ़ें ...]

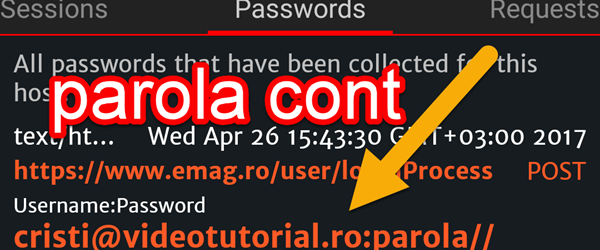

प्रभावित ऑनलाइन स्टोर - आप दूसरों के लिए पासवर्ड, चित्रों और पृष्ठों देख सकते हैं

आप पासवर्ड, चित्र और दूसरों के पेज कैसे देखते हैं - ऑनलाइन स्टोर प्रभावित सुरक्षा आईटी सुरक्षा आजकल काफी अस्पष्ट है, जब औसत उपयोगकर्ता वेब भेद्यता और वायरस के बीच अंतर नहीं करता है। हमने जितना संभव हो सके सूचित करने की कोशिश की, लेकिन दुर्भाग्य से संदेश नहीं मिलता है कि यह कहां होना चाहिए। इसके विपरीत, हम देखते हैं कि ऑनलाइन स्टोर बहुत… [और पढ़ें ...]

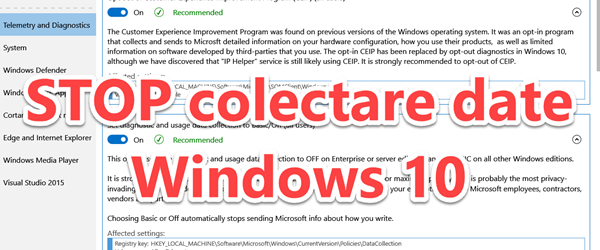

माइक्रोसॉफ्ट विंडोज 10 पर गोपनीयता के आक्रमण को रोकने

STOP Microsoft के WINDOWS 10 पर गोपनीयता भंग होने के बारे में ट्यूटोरियल क्या है? इस ट्यूटोरियल में मैं आपको दिखाऊंगा कि आप Microsoft द्वारा विंडोज 10 पर आपकी गोपनीयता का उल्लंघन करने वाली सभी सेटिंग्स को कैसे उपयोग कर सकते हैं, बड़े पैमाने पर उपयोग डेटा, ब्राउज़िंग, प्राथमिकताएं, स्थान आदि एकत्र करके। 10 के आधार पर गोपनीयता के उल्लंघन को रोकें… [और पढ़ें ...]

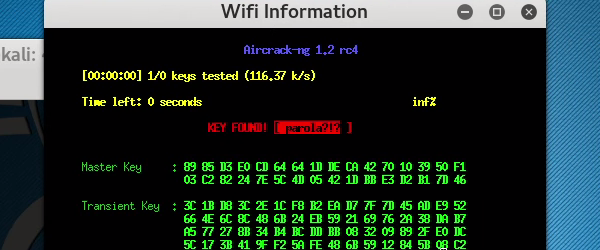

कैसे किसी भी पासवर्ड वाई-फाई दरार करने के लिए, सुपर फास्ट सोशल इंजीनियरिंग का उपयोग कर

सोशल इंजीनियरिंग तकनीकों का उपयोग करके किसी भी वाई-फाई पासवर्ड को कैसे तोड़ें। सोशल इंजीनियरिंग वह तकनीक है जिसके द्वारा किसी चीज को हासिल करने के लिए व्यक्तियों या समूहों को जोड़-तोड़ किया जाता है। सबसे हालिया सामाजिक इंजीनियरिंग योजना "दुर्घटना विधि" है, जहां हमलावर अपने प्रियजनों के लिए पीड़ित की देखभाल का फायदा उठाते हैं, अनुचित लाभ उर्फ को प्राप्त करने के लिए [और पढ़ें ...]

कैसे एक पीसी क्रिप्टो ट्रोजन locky से संक्रमित करता है

क्रिप्टो ट्रोजन लॉकी से संक्रमित पीसी कैसा दिखता है? आज के खतरों ने अधिक से अधिक अजीब आकार ले लिए हैं। एक दिन पहले, एक परिचित ने मुझे एक लैपटॉप की जांच करने के लिए कहा, और उसे कुछ सलाह दी, कि वह इतनी मेहनत क्यों कर रहा है। मैंने 10.000 एक्सटेंशनों के अलावा, "रखरखाव / सफाई" कार्यक्रमों को भी देखा और महसूस किया ... [और पढ़ें ...]

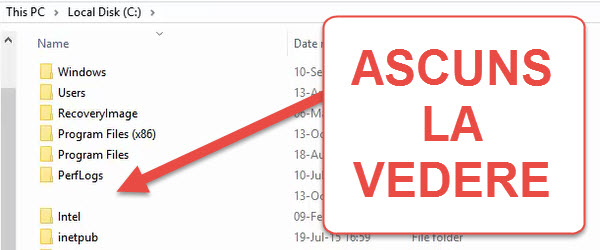

देखने के लिए एक फोल्डर को छिपाने के लिए कैसे

जो लोग भीड़ भरे माहौल में पीसी पर काम करते हैं, उनके लिए यह जरूरी है कि निजी / गोपनीय फाइलें चुभने वाली नजर से दूर रहें। हमारे पास पासवर्ड संग्रह करने के तरीके, डेटा एन्क्रिप्शन तरीके और यहां तक कि पासवर्ड प्रोग्राम भी हैं। दुर्भाग्य से, सभी कंप्यूटर उपयोगकर्ता रोमांच का आनंद नहीं लेते हैं या अन्य कार्यक्रमों को स्थापित नहीं करते हैं [और पढ़ें ...]

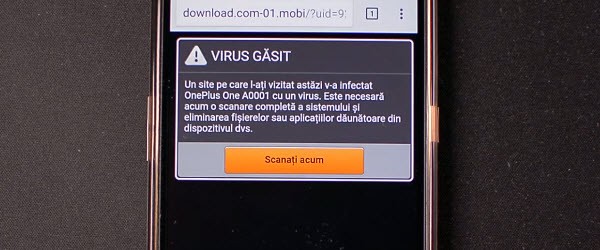

scareware फोन से छुटकारा पाने के लिए कैसे

स्केयरवेयर प्रोग्राम या पेज मैलवेयर की एक विशेष और बहुत ही निष्क्रिय श्रेणी है। वे एक प्रकार के फ़िशिंग हैं जो उपयोगकर्ताओं के कुछ कार्यों को करने के लिए उन्हें निर्धारित करने की आशंकाओं पर आधारित हैं। एक स्केयरवेयर आपको सॉफ़्टवेयर इंस्टॉल करने, अपने व्यक्तिगत डेटा का खुलासा करने, एक निश्चित राशि का भुगतान करने या किसी नंबर पर एसएमएस भेजने का आग्रह कर सकता है ... [और पढ़ें ...]

हाल की टिप्पणियाँ